Autonómne penetračné testovanie novej generácie

NodeZero odhalí slabé miesta vo vašej infraštruktúre skôr, ako ich nájde útočník.

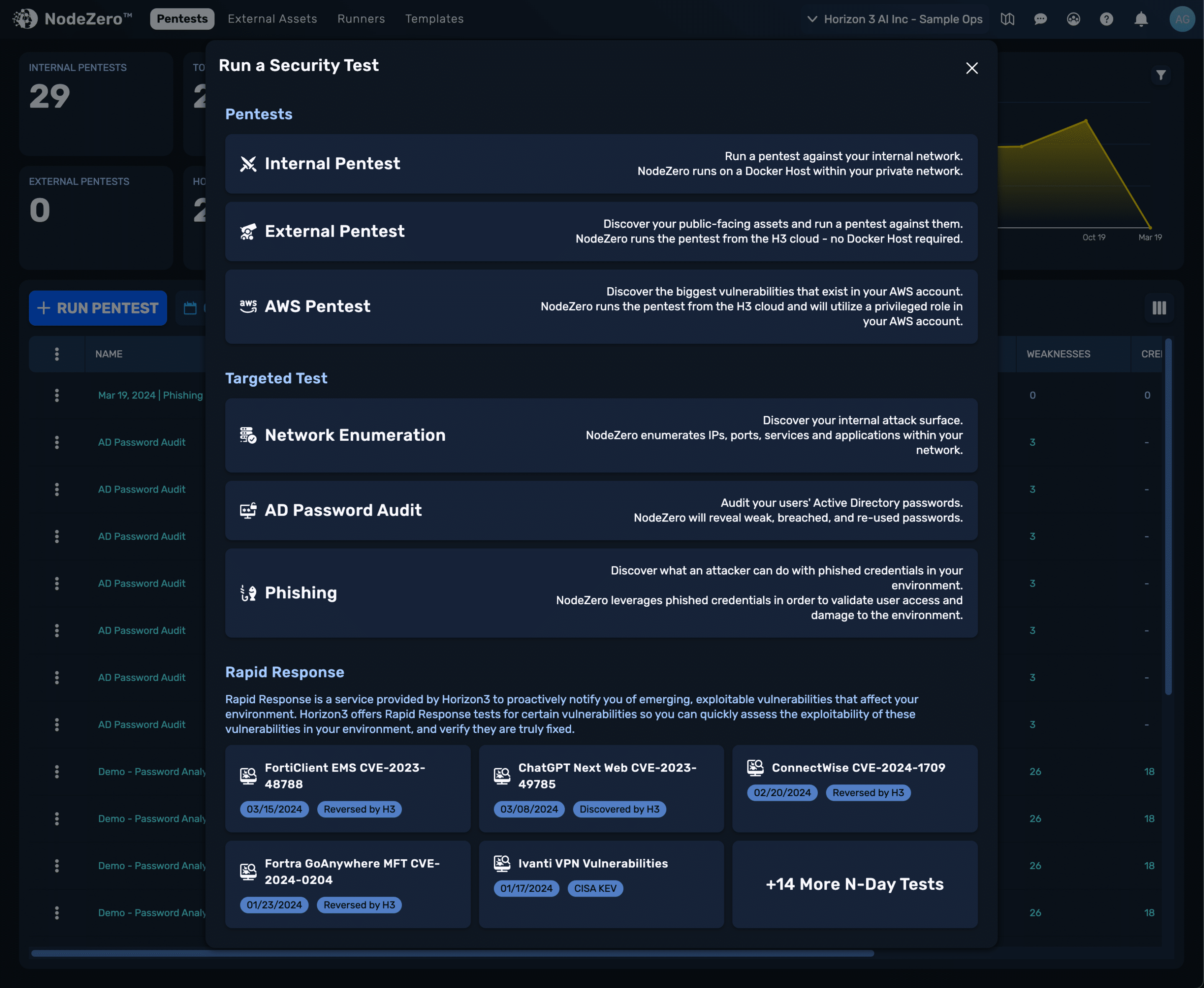

Ako NodeZero funguje

NodeZero nielen skenuje. Simuluje skutočný útok v bezpečných podmienkach – krok za krokom.

Čo je NodeZero

Autonómne red teaming

Nástroj pre internú a externú infraštruktúru, ktorý simuluje skutočné útoky.

SaaS riešenia

Nie je potrebné inštalovať žiadne agenty, ihneď pripravené na použitie.

Neustále aktualizované

Tím elitných výskumníkov s najnovšími poznatkami o hrozbách.

Pre náročné prostredia

Vhodné aj pre prostredia s vysokými požiadavkami na stabilitu a bezpečnosť.

Výhody použitia

Nie sú potrebné odborné znalosti

Intuitívne nasadenie bez manuálnej konfigurácie, zvládnu ho aj používatelia bez technických znalostí. Stačí zadať rozsah a spustiť test.

Neobmedzený počet testov v licencii

Testujte každý týždeň bez dodatočných poplatkov za ďalšie testy. Ideálne pre nepretržité monitorovanie bezpečnosti.

Každý nález má dôkazy a postup opravy

Žiadne teórie, len reálne dopady a konkrétne kroky na napravenie situácie. Vrátane screenshotov a podrobných inštrukcií.

Podpora DORA / NIS2 compliance

Pomáha splniť časť kybernetických predpisov a požiadaviek. Správy pripravené pre audítorov a regulačné orgány.

GDPR compliant, pôsobí v EÚ

Žiadny prenos údajov mimo Európy. Plná kontrola nad vašimi údajmi a ich bezpečnosťou.

Ako to funguje

Testové zadanie

Určite rozsah (IP adresy, domény, podsiete) pre testovanie.

Autonómny prieskum a útok

NodeZero vyhľadáva, kombinuje a útočí na zraniteľné miesta.

Nadobudnuté prístupy

Ukazuje dráhu útočníka a jeho bočný pohyb v sieti.

Správa s dôkazmi

Komplexná správa s dôkazmi a navrhovanými opravami.

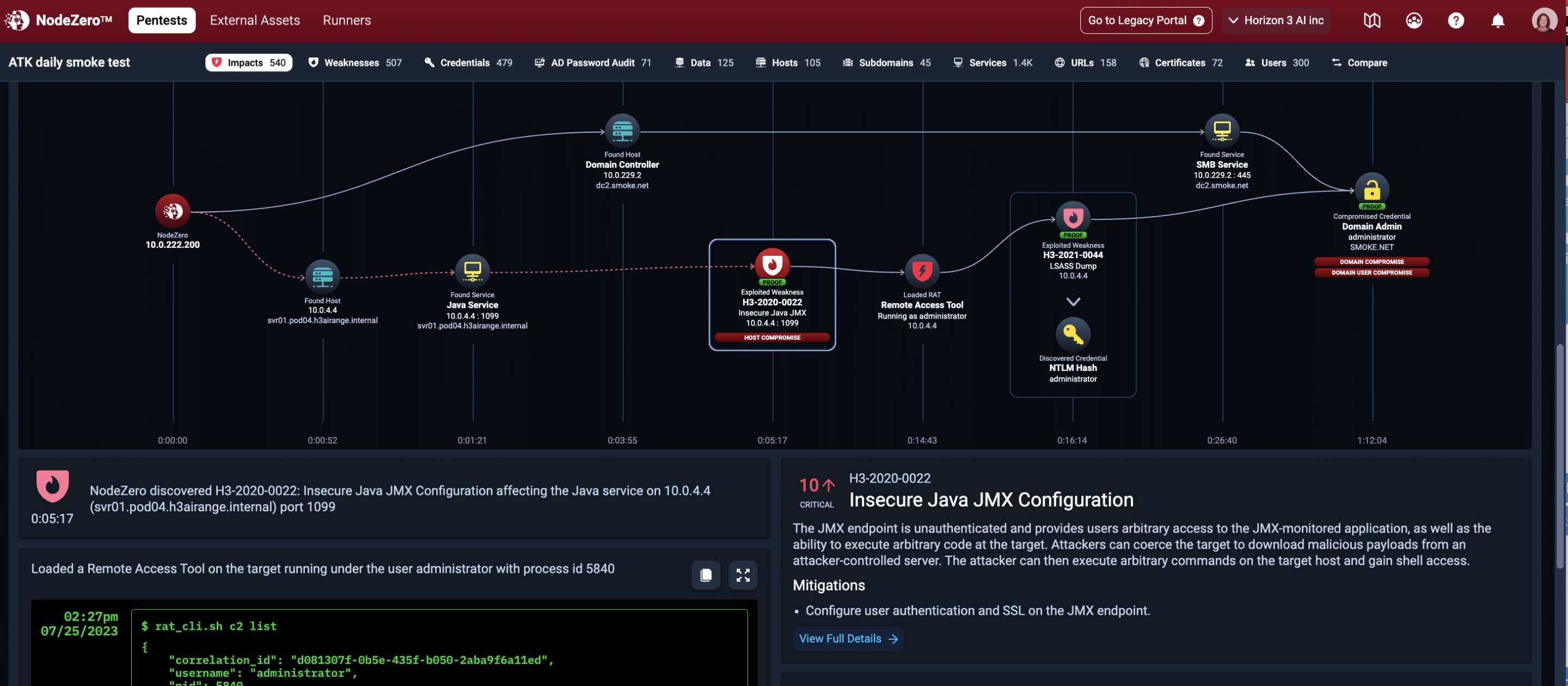

Ako vyzerá reálny prienik

NodeZero kombinuje jednotlivé chyby do funkčného reťazca, ktorý môže útočník využiť – vrátane prístupu, práv a výpisov z kompromitovaných zariadení.

-

1

Identifikácia zraniteľných miest v sieti

-

2

Využívanie zraniteľností a získavanie prístupu

-

3

Lateral movement naprieč sieťou

-

4

Eskalácia privilégií a získavanie citlivých údajov

Najčastejšie zistenia z praxe

NodeZero pravidelne odhaľuje tieto kritické zraniteľnosti v reálnych organizačných prostrediach.

Credential Reuse

Používanie rovnakých hesiel v rôznych systémoch uľahčuje rozšírenie útoku na celú infraštruktúru.

Nesprávne nastavenia Active Directory

ACL abuse, Kerberoasting a iné zraniteľné konfigurácie služby Active Directory, ktoré umožňujú eskaláciu oprávnení. Služba Active Directory, ktorá umožňuje eskaláciu oprávnení.

Shadow IT a otvorené služby

Neprimerane otvorené služby a neautorizované systémy v sieti, ktoré vytvárajú ďalšie vektory útoku.

Neopravené zraniteľnosti

Známé zraniteľnosti CVE, ktoré neboli opravené aktualizáciami a sú ľahkým cieľom pre útočníkov.

Získanie práv správcu domény

Prostredníctvom LLMNR/NTLM a iných protokolov umožňujúcich eskaláciu privilégií až na úroveň správcu domény.

Nezašifrované prihlasovacie údaje

Heslá a prihlasovacie údaje prenášané v čitateľnej forme cez sieť, ktoré môžu byť ľahko zachytené a zneužívané.

Často kladené otázky

Nenechajte bezpečnosť na náhodu

Nechajte NodeZero, aby vám ukázal, čo útočník už môže vedieť.